Introduction

Si vous voulez vraiment devenir un vrai hacker (éthique), vous devez définitivement créer votre propre environnement de test sécurisé (hacking lab) pour explorer les différentes techniques de hacking et de défense. Si vous souhaitez devenir un expert en sécurité informatique, la création de votre propre lab de hacking peut être un excellent moyen de vous entraîner et d’acquérir de nouvelles compétences.

Dans cet article, je vais vous expliquer comment créer votre propre laboratoire de hacking, en utilisant l’hyperviseurVirtualBox.

Matériel nécessaire

- Hyperviseur Virtualbox ;

- Vbox Manager ;

- Des machines vulnérables ;

- Machine pour Hacker : Kali Linux ;

- Un PC capable d’exécuter plusieurs machines virtuelles (16 Go de RAM).

VirtualBox

Qu’est-ce qu’un hyperviseur ?

Avant d’installer VirtualBox, je souhaite prendre quelques minutes pour vous expliquer qu’est-ce qu’un hyperviseur. Je pense qu’il est très important de connaître et de maîtriser tous les outils que vous manipulez.

Un hyperviseur est une plateforme de virtualisation permettant d’exécuter plusieurs systèmes d’exploitation sur une même machine physique en même temps. L’hyperviseur gère le partage des ressources entre les différents systèmes en fonction des ressources de la machine.

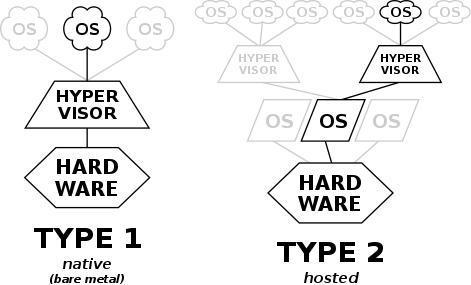

Il existe 2 types d’hyperviseur :

- hyperviseur de type 1 (bare métal ou natif) : logiciel qui s’exécute directement sur le matériel (hardware) de l’hôte ;

- hyperviseur de type 2 (hosted) : logiciel qui s’exécute à l’intérieur d’un système d’exploitation. Le logiciel n’interagit donc pas directement avec l’hardware comme l’hyperviseur de type 1.

Cette image résume bien la différence entre les deux types d’hyperviseur :

Installation de VirtualBox

J’ai déjà fait une vidéo sur l’installation de VirtualBox, vous la retrouverez ici :

Choix de la machine vulnérable

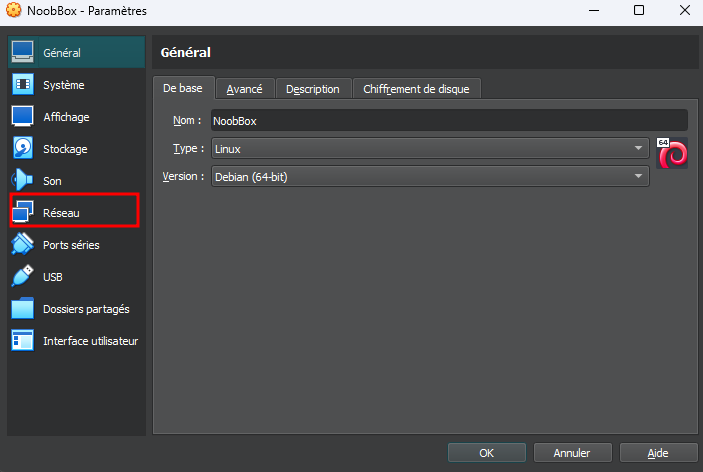

Le choix de la machine vulnérable dépend uniquement de vous. Dans le cadre de cette article, nous allons choisir la machine « NoobBox: 1 » : https://www.vulnhub.com/entry/noobbox-1,664/

Machine de hacking

Vous pouvez choisir le système d’exploitation que vous voulez. Je conseille le système d’exploitation Kali Linux : https://www.kali.org/. C’est un système d’exploitation créé spécialement pour la réalisation de test d’intrusion. Il y a donc tous les outils dont vous avez besoin déjà installé sur le système. Vous pouvez télécharger une machine virtuelle Kali Linux sur le site officiel : https://www.kali.org/get-kali/#kali-virtual-machines

Une autre possibilité est d’installer un système d’exploitation générique (non spécialisé) comme Ubuntu par exemple. Et d’installer tous les paquets dont vous avez besoin un par un, quand vous en aurez besoin. Ça vous évitera d’avoir plein d’outils que vous n’utiliserez peut-être jamais sur votre système.

Petite information supplémentaire : LTS signifie « Long Term support« , cela désigne une version spécifique d’un logiciel dont le support est assuré pour une période de temps plus longue que la normale. Il est recommandé d’installer les versions LTS des systèmes d’exploitation.

Comment ça marche ?

Dans cette partie, je vais vous expliquer toute la théorie derrière la création d’un environnement de travail sécurisé. J’espère que vous aimez le réseau 🙂.

Si vous voulez juste savoir construire votre laboratoire de hacking sans comprendre ce qui se passe derrière, vous pouvez passer directement à la partie suivante (Mise en pratique).

Définition de l’environnement de travail

L’environnement sera constitué de :

- la machine de hacking (kali linux) ;

- vos machines vulnérables: noobbox.

Sécurisé l’environnement de travail

Le gros problème de cet environnement, c’est qu’il est constitué de machines vulnérables. C’est un problème, car si vous mettez ces machines dans votre réseau domestique, ils peuvent vous exposer à des attaques de personnes pas très sympas.

Le but de cette partie sera donc d’isoler votre environnement de travail de votre réseau domestique afin que vous puissiez être la seule personne capable d’y accéder.

Isoler le réseau

Par le biais de l’hyperviseur VirtualBox, nous allons créer un réseau local (LAN, local area network) contenant uniquement la machine de hacking et les machines vulnérables.

Avec VirtualBox, nous verrons plus tard dans l’article que c’est assez simple de créer un réseau local. Mais si nous n’avions pas d’hyperviseur, dans un premier temps, il nous aurait fallu toutes les machines de l’environnement de travail en version physique (serveur, ordinateur portable,…). Ensuite, dans un second temps, il nous aurait fallu des câbles ethernet et un commutateur (switch) pour tous les reliés.

Réseau privé et allocation d’adresse IP

Serveur DHCP

Bon, maintenant que nous avons notre réseau local, il faut pouvoir identifier nos machines à l’intérieur de ce même réseau. Pour identifier un appareil sur un réseau, on utilise une… adresse IP ! Oui bonne réponse.

Et c’est le travail du protocole DHCP d’assurer la configuration automatique des paramètres IP d’une machine en lui attribuant une adresse IP et un masque de sous-réseau.

Si vous voulez en savoir plus, je vous conseil vivement de lire ces articles :

- https://fr.wikipedia.org/wiki/Sous-réseau#Masque_de_sous-réseau ;

- https://fr.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol.

Réseau privé

Un réseau privé est un réseau qui utilise des adresses IP qui ne sont pas routées sur Internet. On parle d’adresse IP privé. Par opposition, l’adresses IP qui identifie votre machine sur Internet est une adresse IP publique. Enfin en réalité, l’adresse IP publique est attribuée par votre fournisseur d’accès à votre box internet.

Pour notre réseau local, nous allons nous intéresser au adresse IP privé. L’adressage IP des réseaux privées est standardisé par la RFC (Requets For Comments) 1918. Cette RFC définis des plages d’adresses réservées aux réseaux privés en IPv4 : ![[Pasted image 20230129160852.png]] Nous utiliserons la plage d’IP 10.0.15.100 – 10.0.15.110 pour notre réseau local. Vous pouvez utiliser la plage d’adresse IP que vous voulez dans la liste définie dans la RFC. Vous pouvez même créer une plage d’adresse IP plus grande si vous souhaitez rajouter plus de machine dans votre réseau local.

Bon, c’est bien la théorie… Mais nous, on veut hacker des choses! Passons donc à la pratique.

Mise en pratique

Etape 1 : Importation des machines virtuelles

Après l’installation de VirtualBox et le téléchargement des machines virtuelles. Vous pourrez importer vos machines virtuelles en ouvrant les fichiers OVA que vous aurez téléchargés.

En ouvrant le fichier .ova, virtualbox s’ouvrira et vous proposera d’importer la machine.

Etape 2 : Création du réseau local

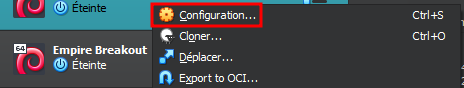

Maintenant, l’objectif est de créer l’environnement de travail isolé (réseau local). Pour ce faire, faite un click droit sur la machine virtuelle kali et cliquer sur « Configuration… ».

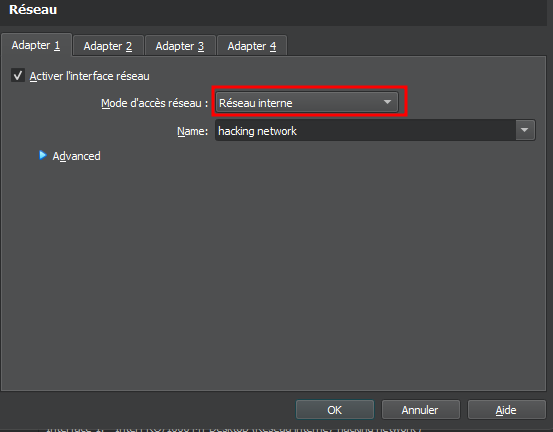

Puis aller dans le menu « Réseau ».

Choisissez le mode d’accès au réseau « Réseau interne » et donner lui un nom.

Pour finir, appuiyer sur le bouton « ok » pour valider la configuration de la machine virtuelle. Suivez la même procédure pour la seconde machine virtuelle.

Etape 3 : Mise en place du serveur DHCP

vboxmanage dhcpserver add --network=<nom_de_votre_reseau_local> --server-ip=10.0.15.1 --lower-ip=10.0.15.100 --upper-ip=10.0.15.110 --netmask=255.255.255.0 --enable

- network : nom de votre réseau local

- server-ip: entrer içi l’adresse ip que vous donnez au serveur DHCP

- lower-ip: tranche inférieure de la plage d’IP que vous avez choisi pour votre réseau

- upper-ip: tranche supérieure de la plage d’IP que vous avez choisi pour votre réseau

- netmask: masque de sous réseau

- enable : active le serveur

Etape 4 : Enjoy

Conclusion

Maintenant, vous savez comment créer votre propre laboratoire de hacking (éthique). Il est important de pouvoir pratiquer, c’est pour cette raison que j’écris cet article. Mais il est aussi très important de comprendre ce que vous faite.

Normalement, à la fin de la lecture de cet article, vous devez avoir plein de questions en tête sur le fonctionnement des adresses IP, le fonctionnement du DHCP, l’utilité du masque de sous-réseau, … Et c’est normal, à vous de faire des recherches (ou de dépoussiéré vos cours de réseau) afin de trouver les réponses à vos questions !

Références

- https://www.vulnhub.com/ : site proposant des machines virtuelles de systèmes vulnérables ;

- https://fr.wikipedia.org/wiki/Hyperviseur ;

- https://www.kali.org/ : système d’exploitation Kali Linux ;

- https://www.ubuntu-fr.org/ : système d’exploitation Ubuntu ;

- https://www.virtualbox.org/wiki/Downloads : VirtualBox ;

- https://www.vulnhub.com/entry/noobbox-1,664/ : machine vulnérable

- https://fr.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol ;

- https://fr.wikipedia.org/wiki/Sous-réseau#Masque_de_sous-réseau ;

- https://www.rfc-editor.org/rfc/rfc1918 : RFC 1918 standardisant l’allocation d’adresse IP pour les réseaux privé ;